Konzept

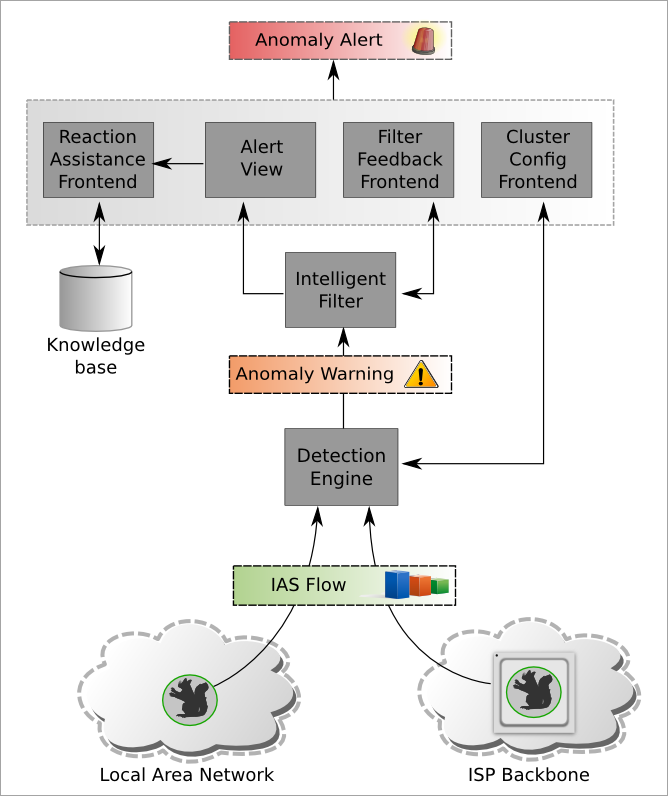

Abbildung 1 zeigt eine Übersicht über das geplante Gesamtkonzept des angestrebten Ansatzes. Dabei soll eine bereits existierende Sensorik des Internet-Analyse-Systems, die im Rahmen von iAID auch um eine hardwareunterstützte Version für breitbandige Netze erweitert wird, Flowdaten generieren. Diese IAS-Flows sind eine statistische Repräsentation der Netzwerkpaket-Headerdaten jedes Paketes, welches im Rahmen einer TCP- oder UDP-Kommunikation ausgetauscht wurde.

Abbildung 1: Gesamtübersicht IAS-Flowdaten-Verarbeitung

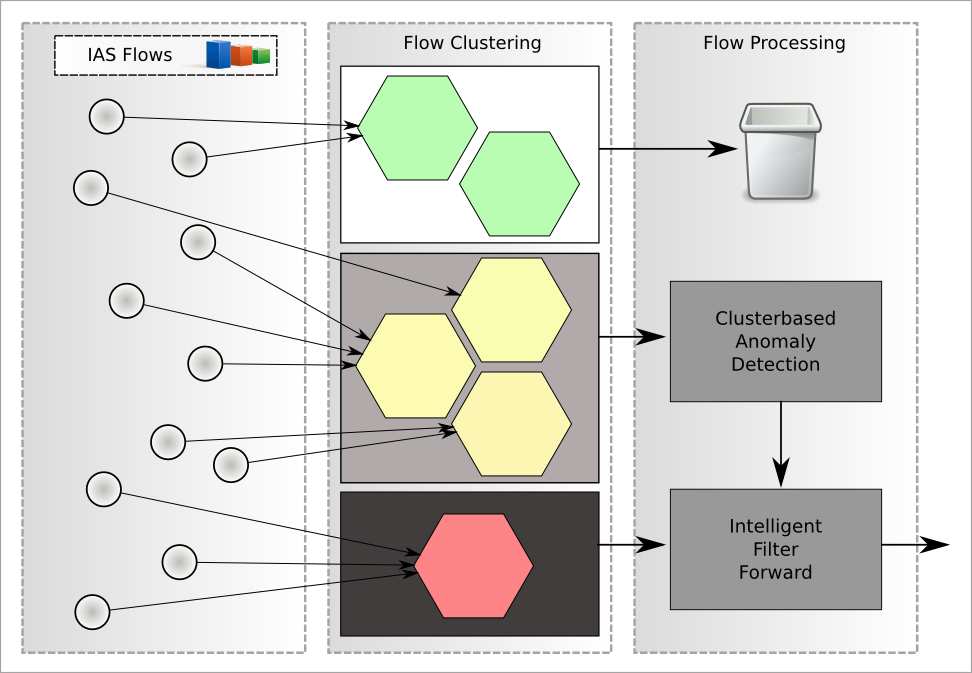

Zur Auswertung der gesammelten Metadaten, die in unterschiedlichen Formaten (wie z.B. IAS-Flow oder NetFlow) vorliegen können, soll die Detection-Engine Framework um neue Verfahren erweitert werden, die in der Lage sind anomale Netzwerk-Flows anhand der statistischen Netzwerkdaten zu entdecken. Der Ablauf dieses Detektionsprozesses ist schematisch in Abbildung 2 dargestellt. Dazu werden Flows zunächst in einem Clustering-Prozess in verschiedene Gruppen (Cluster) eingeteilt. Diese Einteilung kann z.B. anhand der verwendeten Protokolle auf Applikationsebene durchgeführt werden. Sie ist notwendig, um die Genauigkeit der Anomalieerkennung zu erhöhen. Würde man diese nicht vornehmen, würden Unterschiede zwischen Protokollen möglicherweise statistisch erheblich schwerer wiegen, als die Unterschiede zwischen Flows gleicher Protokolle. Cluster sollen vom Benutzer auch bereits in drei Klassen eingeteilt werden:

- Gutartige Cluster: Flows dieser Cluster sind dafür bekannt gutartig zu sein und können im weiteren Verlauf ignoriert werden.

- Neutrale Cluster: Innerhalb dieser Cluster findet die eigentliche Anomalieerkennung statt. Nur anomale Flows werden zur nächsten Verarbeitungsstufe weitergeleitet.

- Bösartige Cluster: Flows dieser Cluster sind allgemein als verdächtig eingestuft. Innerhalb dieser Cluster findet keine Anomalieerkennung statt und Flows werden automatisch zur nächsten Verarbeitungsstufe weitergegeben.

Abbildung 2: IAS-Flowdaten-Anomalieerkennung

Anomale Flow-Daten aus den neutralen und bösartigen Clustern werden an einen intelligenten Filter weitergereicht. Dieser lässt zunächst sämtliche Flows, angereichert mit Zusatzinformationen, an einen Benutzer weiter. Dieser muss anhand der Zusatzinformationen und seinem Domänenwissen im Bereich IT-Sicherheit entscheiden wie gefährlich ein gemeldeter Flow ist. Wird ein Flow als ungefährlich identifiziert, gelten ähnliche Flows in Zukunft auch als ungefährlich. Dafür müssen verschiedene Verfahren und Ähnlichkeitsmaße evaluiert werden. Notwendige Zusatzinformationen, die eine Entscheidung ermöglichen, und eine geeignete Darstellung müssen ebenfalls gefunden werden. Zusatzinformationen könnten z.B. allgemein bekannte oder aktuelle Informationen zu den verwendeten Ports sein. Werden bei der Verarbeitung von Warnungen des Systems gefährliche Flows entdeckt, können diese ebenfalls explizit markiert werden, um den Filter zu trainieren. Außerdem können die Informationen um Beschreibungen erweitert werden, die auch mögliche Gegenmaßnahmen enthalten, damit daraus eine Warnmeldung (Alarm) generiert werden kann. Diese Warnmeldung muss anschließend von einem Sicherheitsexperten bearbeitet werden.

Folgende wissenschaftliche Kernfragen ergeben sich aus den geplanten Prozessen:

- Clustering: Welche Clustering-Verfahren eignen sich dazu Flowdaten in Gruppen einzuteilen, innerhalb derer eine sinnvolle Anomalieerkennung möglich ist?

- Anomalieerkennung: Welche Verfahren und Modelle eignen sich am besten,

um statistisch anomale Netzwerkflows mit Hilfe von Flowdaten zu

identifizieren?

- Kann man mit Verfahren der Feature-Selection die Menge der Eigenschaften eines Flows reduzieren, um den Prozess performanter oder genauer zu machen?

- Wie groß ist die Wahrscheinlichkeit, dass Netzwerkflows, die statistisch anomal sind, tatsächlich eine Bedrohung darstellen?

- Intelligenter Filter: Lassen sich Ähnlichkeitsmaße, die für das Clustering und die Anomalieerkennung eingesetzt werden sollen, auch für die intelligente Filterung einsetzen oder sind hier andere Ansätze notwendig?